网络安全领域近期出现一种名为"Gorilla"的新型安卓恶意软件,专门设计用于拦截包含一次性密码(OTP)的短信。

该恶意软件在后台隐蔽运行,通过滥用安卓权限系统获取受感染设备的敏感信息。初步分析表明,Gorilla主要针对银行客户和Yandex等流行服务用户,并对窃取的短信进行分类以便攻击者利用。

技术实现机制

该恶意软件利用READ_PHONE_STATE和READ_PHONE_NUMBERS等关键安卓权限,获取SIM卡信息并读取受感染设备的电话号码。

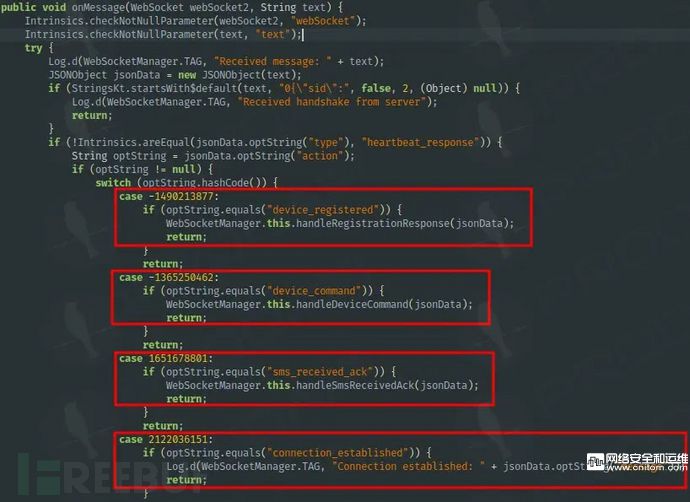

安装后,Gorilla通过WebSocket协议建立与C2(命令与控制)基础设施的持久连接,连接格式为"ws://$URL/ws/devices/?device_id=$android_id&platform=android",保持与操作者的持续通信。这种连接方式使恶意软件能够实时接收指令并外泄敏感数据。

研究人员发现,Gorilla采用非常规技术规避检测:避免使用需要REQUEST_INSTALLED_PACKAGES权限的getInstalledPackages或getInstalledApplications API,转而查询启动器意图来确定软件包名称、应用名称和版本信息,从而在保持低调的同时收集已安装应用信息。

攻击目标与数据分类

恶意软件的C2面板显示其运作相当精密,窃取的短信被系统性地归类为"银行"和"Yandex"等标签,表明其针对金融信息和流行服务的定向攻击策略。这种分类使攻击者能快速识别并利用拦截消息中的有价值验证码和敏感信息。

Gorilla通过一系列后台服务保持持久运行,即使用户未主动使用设备也能持续运作。为符合安卓要求,这些服务使用startForeground API和FOREGROUND_SERVICE权限显示通知,将其恶意活动伪装成合法系统进程。

技术分析:指令结构与功能

该恶意软件的指令结构包含三种主要操作类型:

操作类型(来源:Catalyst)

- "device_info"指令:提取并传输受感染设备的详细信息

- "update_settings"指令:当前仅记录接收情况,但可能用于远程配置恶意软件行为

- "send_sms"指令:允许攻击者从受感染设备向指定接收者发送自定义内容的短信

潜在扩展功能

虽然当前主要利用短信拦截功能,但Gorilla包含的组件表明其功能可能进一步扩展。未使用的WebViewActivity类尤其值得关注,该组件通常用于渲染HTML内容,银行类恶意软件常用其显示仿冒页面以窃取银行凭证或信用卡信息。

恶意软件还包含一个目前未激活的持久化机制USSDReceiver类,该组件设计用于监听"*#0000#"拨号代码并在检测到时启动MainActivity。虽然当前未注册激活,但该机制可能为攻击者提供额外方法确保恶意软件在被清除后仍能保持运行。