据Cyber Security News消息,网络安全专家发现了一波针对Youtube创作者的攻击,攻击者利用钓鱼邮件,冒充品牌方与这些创作者进行合作沟通,以此来传播恶意软件。

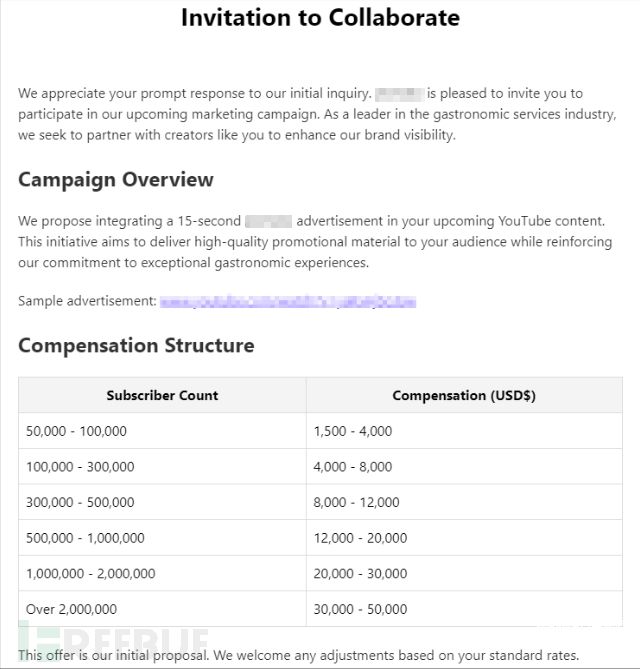

攻击者使用定制的电子邮件、专业的品牌和语言以及诱人的品牌赞助或促销交易报价来迷惑创作者。邮件中包含合同和材料文件,但这些文件已被武器化,就会窃取敏感数据,包括登录凭证、财务信息甚至知识产权。

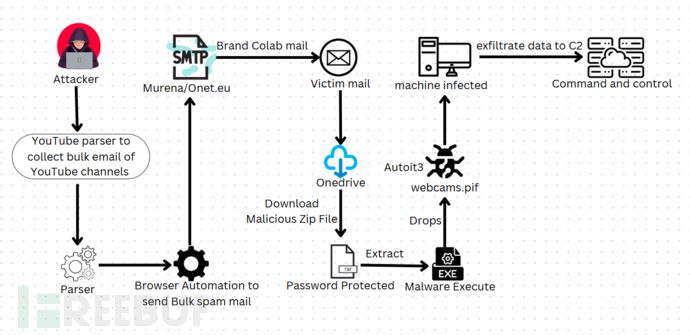

攻击链

这些钓鱼邮件通过看似合法但却是假冒的账户发送,包括通过 OneDrive 等云服务托管的受密码保护的附件,并附有旨在证明其安全性的说明。 受害者下载并解压文件后,会在不知情的情况下执行恶意软件,从而入侵系统。这种恶意软件不仅可以提取敏感信息,还可以为攻击者提供对设备的完全远程访问。

虚假的品牌合作邮件

根据 Cloudsek 的报告,在这些活动中传播的恶意软件非常复杂,利用多层压缩和混淆来逃避反病毒工具的检测,并将其与“Lumma Stealer”联系起来,这是一种臭名昭著的恶意软件,以针对敏感的用户数据而闻名。

在此活动中,恶意有效载荷通常被嵌入名为 "合同和协议存档 "等看似合法的压缩文件中。 对恶意软件的技术分析揭示了它的高级功能,能使用篡改剪贴板数据的功能,这是一种经常用于窃取加密货币钱包地址的技术。

此外,该恶意软件还通过 AutoIt 使用自动脚本,AutoIt 是攻击者共同使用的合法脚本环境。 这些脚本有助于恶意软件在受害者设备上静默执行、更改关键系统文件并建立持久性。而与命令控制服务器的通信可确保被盗数据(包括浏览器凭据、cookie 和机密用户信息)持续外流。

这次活动为 YouTube 创作者以品牌营销方敲响了安全警钟,建议创作者应通过官方渠道直接联系品牌,核实任何主动提出的合作请求。 应避免可疑的 URL 或密码保护的存档,用户应保持强大的防病毒保护,并在所有关键账户上启用多因素身份验证 (MFA)。