一种新型的网络钓鱼攻击利用了微软Word文件恢复功能,通过发送损坏的Word文档作为电子邮件附件,使它们能够因为损坏状态而绕过安全软件,但仍然可以被应用程序恢复。

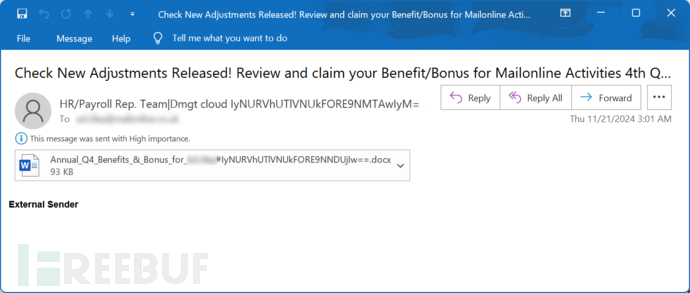

威胁行为者不断寻找新的方法来绕过电子邮件安全软件,将他们的网络钓鱼邮件送达到目标收件箱。由恶意软件狩猎公司Any.Run发现的一个新的网络钓鱼活动,使用故意损坏的Word文档作为电子邮件附件,这些邮件伪装成来自工资单和人力资源部门。

这些附件使用了一系列主题,都围绕着员工福利和奖金,包括:

Annual_Benefits_&_Bonus_for_[name]_IyNURVhUTlVNUkFORE9NNDUjIw__.docx

Annual_Q4_Benefits_&_Bonus_for_[name]_IyNURVhUTlVNUkFORE9NNDUjIw__.docx.bin

Benefits_&_Bonus_for_[name]_IyNURVhUTlVNUkFORE9NNDUjIw__.docx.bin

Due_&_Payment_for_[name]_IyNURVhUTlVNUkFORE9NNDUjIw__.docx.bin

Q4_Benefits_&_Bonus_for_[name]_IyNURVhUTlVNUkFORE9NNDUjIw__.docx.bin

这些文档中都包含了Base64编码的字符串"IyNURVhUTlVNUkFORE9NNDUjIw," 解码后为"##TEXTNUMRANDOM45##"。

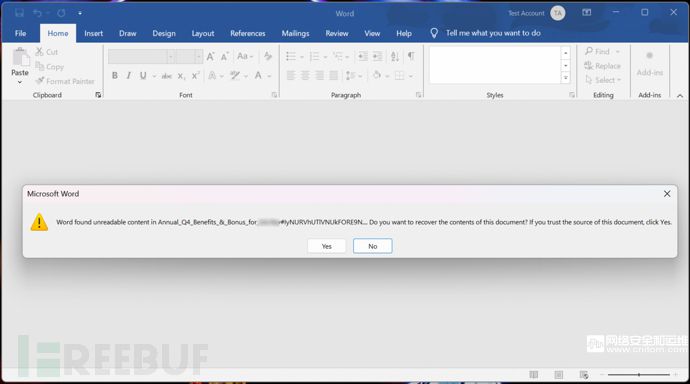

当打开附件时,Word会检测到文件已损坏,并提示文件中“发现无法读取的内容”,询问是否要恢复它。

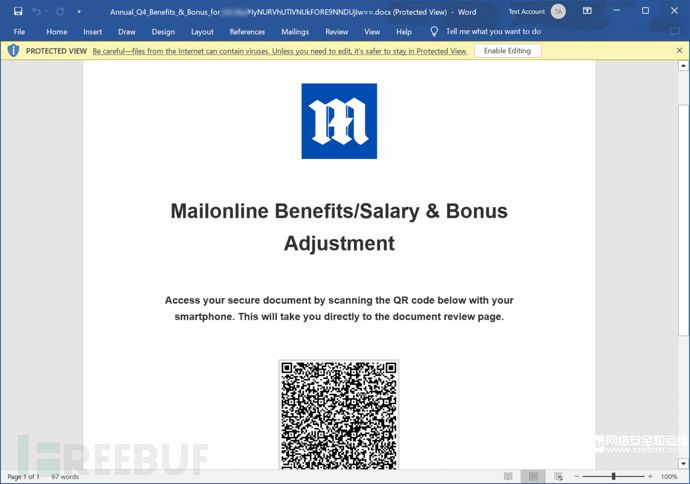

这些网络钓鱼文档损坏的方式使得它们很容易被恢复,显示一个文档告诉目标扫描一个二维码以检索文档。如下所示,这些文档被标记为目标公司的徽标,例如下面展示的针对Daily Mail的活动。

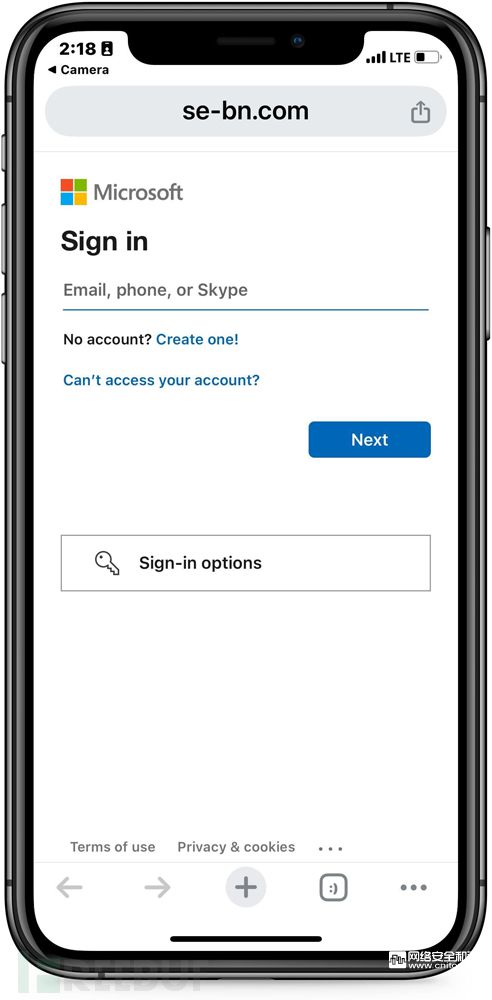

扫描二维码将用户带到一个网络钓鱼网站,该网站伪装成微软登录页面,试图窃取用户的凭证。

虽然这次网络钓鱼攻击的最终目标并不新鲜,但其使用损坏的Word文档是一种新颖的规避检测手段。

"尽管这些文件在操作系统中运行成功,但由于未能为它们的文件类型应用适当的程序,它们仍然未被大多数安全解决方案检测到,"Any.Run解释道。

“它们被上传到VirusTotal,但所有防病毒解决方案都返回了'clean'或'Item Not Found',因为它们无法正确分析文件。”

这些附件在实现目标方面相当成功。从与BleepingComputer分享的附件和在这次活动中使用的附件来看,几乎所有的在VirusTotal上的检测结果都是零[1, 2, 3, 4],只有一些[1]被2个供应商检测到。

同时,这也可能是因为文档中没有添加恶意代码,它们只是显示了一个二维码。保护自己不受这种网络钓鱼攻击的一般规则仍然适用。如果你收到了一个未知发件人的电子邮件,特别是如果它包含附件,应立即删除或在打开前与网络管理员确认。

参考来源:https://www.bleepingcomputer.com/news/security/novel-phising-campaign-uses-corrupted-word-documents-to-evade-security/