近日,网络安全研究团队Cyberint发现了一种难以检测的新型恶意软件UULoader,主要针对中韩用户。该软件被黑客用于投放后续恶意载荷,如Gh0st RAT和Mimikatz等工具,进而实施信息传播、窃密、诈骗、投放恶意软件、窃取加密货币等非法活动。

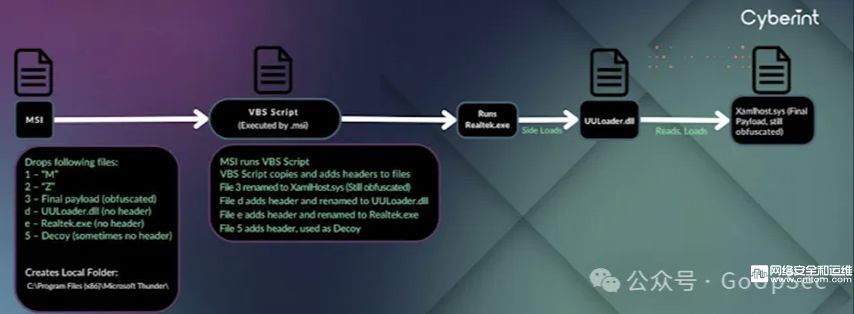

据Cyberint的技术报告披露,UULoader通过伪装成合法应用程序的恶意安装程序,主要针对韩语和中文用户。这些恶意软件通常以微软柜文件(.cab)格式分发,内部包含两个核心可执行文件,一个为.exe文件,另一个为.dll文件。这些文件的文件头已被剥离,使其难以被传统检测工具识别。

值得注意的是,UULoader的代码中包含了中文字符串,且嵌入的DLL文件中存在程序数据库(PDB)文件,进一步指向其开发者可能为中文母语者。Cyberint指出,该恶意软件利用合法的二进制文件进行DLL侧加载,最终加载的文件名为“XamlHost.sys”,实际上是远程访问工具(RAT)或Mimikatz凭证窃取器。

此外,UULoader的安装文件中包含了Visual Basic脚本(.vbs),负责启动Realtek等合法可执行文件,同时部分样本还会运行诱饵文件,作为混淆策略。例如,若伪装为Chrome更新程序,诱饵文件就是真实的Chrome更新程序。

UULoader攻击路径

这并非UULoader首次曝光,早在上个月,网络安全公司eSentire就曾报告过类似的攻击链条,攻击者通过伪造的Google Chrome网站传播Gh0st RAT,目标为中国的Windows用户。

UULoader的出现恰逢近年来以加密货币为诱饵的钓鱼攻击激增。攻击者利用免费托管服务搭建钓鱼网站,冒充Coinbase、Exodus和MetaMask等加密钱包服务,诱导用户点击恶意链接。Symantec的报告指出,攻击者利用Gitbook和Webflow等服务,创建仿冒加密钱包的域名,诱骗受害者访问钓鱼页面。

不仅如此,部分钓鱼攻击还伪装成印度和美国政府机构,诱导用户访问虚假域名,窃取敏感信息,并用于进一步的诈骗、信息传播或恶意软件分发。值得警惕的是,这些攻击还滥用微软Dynamics 365 Marketing平台,通过创建子域名和发送钓鱼邮件,绕过常规的邮件过滤机制。

同时,随着生成式人工智能(GenAI)的广泛应用,社会工程攻击也开始利用这一趋势,设置伪装成OpenAI ChatGPT的诈骗域名,用于钓鱼、灰色软件、勒索软件等恶意活动。据Palo Alto Networks的报告显示,超过72%的诈骗域名包含gpt或Chatgpt等与生成式AI应用有关的关键词。

面对日益复杂的境外网络攻击,中国企业和个人需提高警惕,尤其是在使用与生成式AI、加密货币相关的服务时,应加强防范措施,避免成为网络犯罪的目标。