近日,网络安全公司趋势科技的分析师发现了Play勒索软件的最新Linux版本变种,专门用于加密 VMware ESXi 虚拟机。

研究人员称这是首次观察到 Play 勒索软件以 ESXi 环境为攻击目标。这表明,该勒索组织可能正在扩大其在 Linux 平台上的攻击范围,从而扩大受害者总数,使得他们的赎金谈判更加成功。

由于 ESXi 虚拟机的资源处理效率更高,在企业转而使用 ESXi 虚拟机进行数据存储和托管关键应用程序后,大多数勒索软件组织都将重点转向了 ESXi 虚拟机。

所以一旦企业的 ESXi 虚拟机被破坏将导致重大业务运营中断,而加密文件和备份则会大大减少受害者恢复受影响数据的选择。

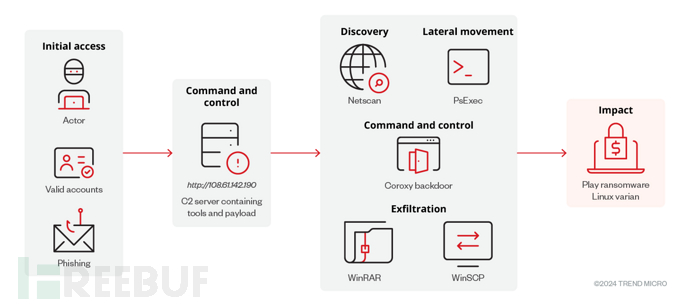

Play 勒索软件 Linux 攻击流程,图源:趋势科技

在调查 Play 勒索软件样本时,趋势科技还发现该勒索软件团伙使用了由名为 Prolific Puma 的威胁行为者提供的 URL 缩短服务。

成功启动后,Play 勒索软件 Linux 样本将扫描并关闭受攻击环境中发现的所有虚拟机,然后开始加密文件(如虚拟机磁盘、配置和元数据文件),并在每个文件末尾添加 .PLAY 扩展名。

趋势科技称,要关闭所有运行中的 VMware ESXi 虚拟机以便对其进行加密,加密程序将执行以下代码:

研究人员在分析时发现,该变种专门针对 VMFS(虚拟机文件系统)设计,VMFS 是 VMware 的 vSphere 服务器虚拟化套件使用的文件系统。

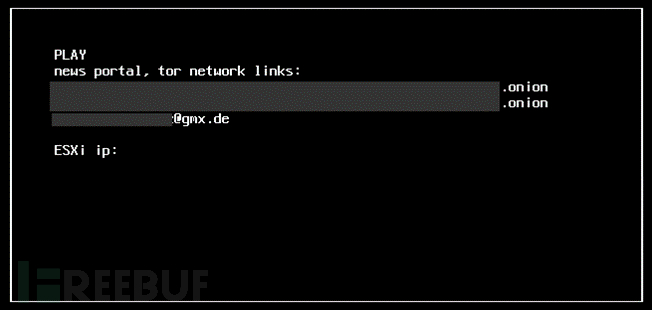

它还会在虚拟机的根目录中投放一张赎金条,该赎金条将显示在 ESXi 客户端的登录门户和虚拟机重启后的控制台中。

Play 勒索软件 Linux 控制台赎金说明,图源:趋势科技

2022 年 6 月,Play 勒索软件首次浮出水面,首批受害者开始在 BleepingComputer 论坛上寻求帮助。

该勒索软件的操作者以从被入侵设备中窃取敏感文件而闻名,他们在双重勒索攻击中使用这些文件,迫使受害者支付赎金,并威胁将被盗数据泄露到网上。

Play 勒索软件的受害者包括云计算公司 Rackspace、加利福尼亚州奥克兰市、汽车零售巨头阿诺德-克拉克、比利时安特卫普市和达拉斯县。

去年12 月,美国联邦调查局在与 CISA 和澳大利亚网络安全中心(ACSC)的联合公告中警告说,截至 2023 年 10 月,该勒索软件团伙已入侵了全球约 300 家组织。

这三个政府机构建议防御者尽可能启用多因素身份验证,保持离线备份,实施恢复计划,并保持所有软件处于最新版本。