1、引言

目前,物联网(Internet of Things,IoT)在5G版本的设计和未来6G愿景中扮演着关键角色,全球互联的IoT设备数量正在持续增长,巨大数量的IoT设备连接意味着很大一部分设备面临被攻击的风险。

本文给出了一种新的PLS技术分类,即PLA、保密性和恶意节点检测,这种分类有效地涵盖了无线信息安全的核心要素:真实性、完整性、隐私和保密性。文章首先介绍了物理层密钥建立(Physical Layer Key Establishment,PLKE),这是一种利用无线信道特性在两个节点之间生成成对密钥的方法。随后综述了物理层关于认证、保密性和恶意节点检测方面的相关研究。

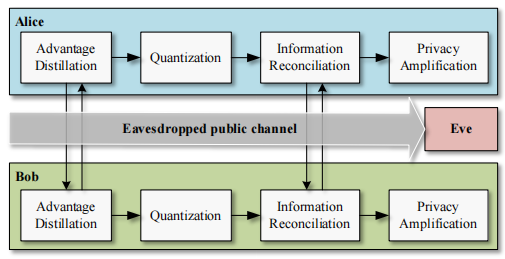

图1 基于信道互易性的密钥建立方法的一般四步模型

2、物理层密钥建立

2.1 基于信道互易性的密钥建立

基于信道互易性的密钥建立方法利用信道特性的互易性作为共享该信道的用户的共同随机源。涉及三个主要原则:信道互易原则、时间变化原则和空间去相关原则。基于信道互易性的密钥建立方案通常遵循一个四步过程,如图1所示,包括信道探测(Channel Probing)、量化(Quantization)、信息协调(Information Reconciliation)和隐私放大(Privacy Amplification)。

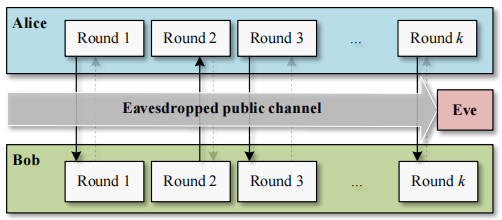

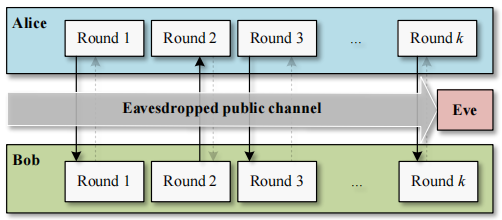

图2 基于信号源不可区分性的密钥建立方法的一般模型

图2 基于信号源不可区分性的密钥建立方法的一般模型

2.2 基于信号源不可区分性的密钥建立

基于信号源不可区分性的密钥建立方法利用了将匿名传输映射到实际发射器的固有挑战。这种方法背后的主要思想是,Alice和Bob作为协议的参与者,了解他们在匿名传输中的角色,并利用这一知识来建立一个秘密比特。重复这个过程允许Alice和Bob生成一个秘密密钥。这种方法的一般模型如图2所示。

Alice和Bob可以广播匿名数据包,其中Alice的数据包包含预期比特值的补码,Bob的数据包包含他们共享密钥的预期比特值。由于窃听者Eve无法确定这些数据包的源头,它也无法确定Alice和Bob共享密钥的比特值。在[1]中,Alice和Bob会广播空数据包,但当他们希望传达共享密钥的1比特时,会在源字段填写自己的名字,当他们希望传达共享密钥的0比特时,会填写对方的名字。在这些方案中,交换数据包的顺序由随机过程决定。

3、物理层认证

3.1 无密钥的物理层认证

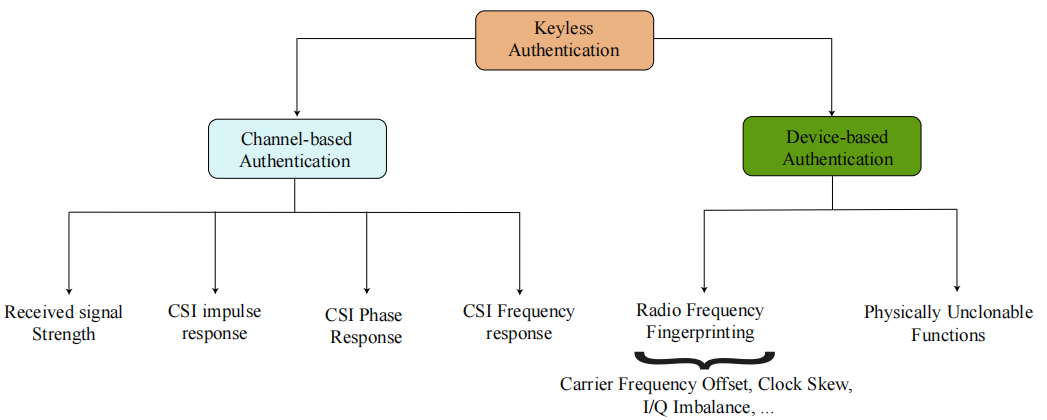

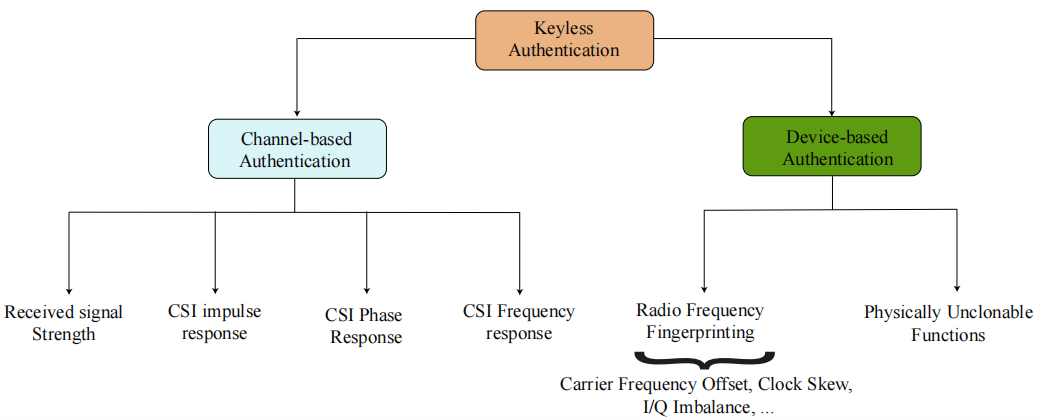

无密钥的PLA技术主要依赖于持续监测的无线信道属性或RFF,图3展示了两种无密钥PLA技术的分类。

图3 物理层认证技术分类

图3 物理层认证技术分类

3.1.1 基于信道特性的认证

信道状态信息包括:接收信号强度 (Received Signal Strength, RSS)、 信道冲激响应 (Channel Impulse Response,CIR)和信道频率响应(Channel Frequency Response, CFR)。信道幅度和相位特征可以从CIR和CFR中提取。根据这些信道属性可以完成相关的认证。

a)接收信号强度

RSS是一种与距离相关的测量值,并且由于接收器的量化分辨率和RSS指标的制造解释,使其具有粗粒度特性。因此,攻击者(Eve)如果与合法发射器(Alice)距离很近,或者与接收器(Bob)的距离几乎相同,很可能在接收器处获得几乎相同的RSS。

b)信道相位响应

信道相位,即信号传输过程中的相位变化,是由于信号在经过不同的传播路径时所受到的多种影响而产生的,这些影响因素在不同位置和不同时间都有所不同。

c)信道冲激响应

接收器通过检测来自发射器的两个连续CIR之间的变化,从而区分其身份。

d)信道频率响应

基于信道频率响应的认证一般工作方案为:在两个连续的认证请求上应用假设检验(Hypothesis Testing,HT),从每个接收到的信号中检索出各个载波上的多个CFR样本,从而实现稳健的认证。

3.1.2 射频指纹识别

RFF旨在通过发射器硬件组件在制造阶段产生的不完美来识别传输设备的合法性。理想情况下,这种基于设备的损伤是独特的,恶意节点几乎无法复制。基于RFF的PLA可以依赖于从瞬态信号中提取特征,或者从调制的同相/正交样本中提取稳态属性。

a)瞬态信号

在Wi-Fi 802.11a网络中,瞬态特征如振幅和基于相位的瞬态检测的方差轨迹,结合功率谱密度样本的交叉相关分类,即使在较低的信噪比环境下也能达到较高的准确率。类似地,利用蓝牙信号的瞬态特征可以识别不同的手机,通过诸如希尔伯特-黄变换和中值滤波器等方法提取的瞬态特征,使用线性支持向量机进行有效分类,在高SNR下可达到99%的分类率。

进一步的研究表明,使用变分模态分解技术可以将蓝牙短时瞬态信号分解为几种模式,然后重构整体瞬态信号,从而从重构的瞬态信号中提取高阶统计量,用于区分不同制造商和型号的蓝牙节点。这种方法同样适用于单跳和双跳网络,其中光谱特征相比时间特征和高阶矩表现出更好的分类概率性能。

b)稳态属性

与瞬态信号特征相比,稳态特征通常是可以从调制信号中估计出的稳定属性。这些特征包括载波频率偏移(Carrier Frequency Offset,CFO)、IQ不平衡(IQ Imbalance,IQI)、时钟偏移和物理不可克隆函数(Physical Unclonable Function,PUF)等。

3.1.3 结合信道特性和射频指纹识别

文献[2]中的作者利用了时间和频率域硬件缺陷以及无线信道的独特性进行设备认证。具体来说,提取频率偏移、相位偏移、时间偏移和多路径延迟作为模型特征,其中使用长短期记忆网络、多层感知器和支持向量机进行分类任务。同时,对于短距离视距链路,几乎达到了完美的分类准确性,而随着距离增加,分类准确性下降。

文献[3]结合了RSS、CSI和CFO特征,设计了一种改进的混合PLA方案,其中线性组合和归一化的特征值被插入到设计的高斯核函数中。这种基于机器学习的PLA方案将N维特征空间简化为单一维度。

3.2 基于密钥的物理层认证

3.2.1 联合信道-密钥的认证

文献[4]中的作者提出了一种联合信道和基于密钥的PLA方案,利用两个合法节点之间的共享秘密密钥和CFR的逆。具体来说,Bob发送随机幅度调制的子载波,携带对Alice的认证挑战,Alice则使用接收到的挑战和幅度调制的密钥符号进行响应,随机幅度调制防止Eve在初始阶段准确估计CSI。

文献[5]中的作者提出了一种基于密钥-信道随机化的PLA方案,该方案基于设计一个多路复用函数,该函数结合了从一组消息中随机挑选的消息,并利用共享秘密密钥设计一个通过具有最差信道增益的一组子载波的认证消息。此外,提出了信道编码,不仅为了增强通信的可靠性和纠正比特错误,而且为了用简单的信道解码来代替传统的TS,以使Bob能够判断传输的合法性。然而,该方案在更高的码字最小距离的一半时表现出安全弱点,Eve可以用一个随机码字成功发起攻击。

3.2.2 标签嵌入的认证

在文献[6]中,提出了一种基于标签嵌入的消息认证方案。在这个方案中,数据和标签信号通过在功率上部分分配两者来叠加在一个信号中,其中功率分配应谨慎调整,以确保(i)足够的认证率和(ii)信息信号解码的正确性。随后,解码信息消息已在接收器处生成一个标签。然后,通过信道估计从均衡接收信号中减去信息消息。剩余信号与构建的标签进行匹配过滤,以推断接收信号中是否存在标签。如果存在标签,则根据假设检验声明消息是真实的。这种方案在频谱上是高效的,因为它在功率域中叠加了信息和标签信号。

文献[7]中的作者提出了一种新的PLA方案,其中消息和标签的最佳功率分配方案得以实现。由于增加标签功率可能会扩大消息的错误率,作者提出了在考虑消息星座时找到一个最佳的1比特标签嵌入方案。通过非负脉冲幅度调制获得消息星座,用于制定标签嵌入方案和检测规则。在接收器侧固定一个非相干最大似然检测器。随后,获得消息和标签信号的最佳功率分配,以实现两者的符号错误率之间的平衡折中。

4、保密性

物理层安全提供了一种能效高的方法,通过对物理层所采用的模块化通信技术的常规流程进行更改,以实现数据保密。

4.1 无密钥数据保密

本节关注那些可以在不需要共享密钥的情况下提供数据保密的PLS方案。

4.1.1 理论研究

文献[8]的作者研究了蜂窝干扰对共享频谱资源的物联网网络安全性的影响。在这项研究中,使用合法接收者和窃听者的均方误差作为分析指标,来分析所考虑的物联网系统的保密性能。

文献[9]的作者研究了在共信道干扰(Co-channel Interference,CCI)和多个窃听者存在的情况下,多用户下行IoT系统的保密性能,所考虑的下行系统使用发射天线选择和基于阈值的选择多样性来服务物联网节点。

4.1.2 基于信道编码的实用方案

a)低密度奇偶校验码

文献[10]的作者从信息论的角度调查了窃听信道的基本极限和编码方法。作者提出了一种利用容量达成码来实现保密容量的方法。这是通过使用能够达到Eve容量的码来实现的。特别是,作者验证了利用LDPC设计线性时间可解码的保密码的可行性。在这项工作中,主信道被假设为无噪声,而窃听者信道被假设为二元擦除信道。

b)极化码

极化码被认为是达成保密容量的码。文献[11]中的作者提出了一种基于极化码的编码方案,适用于广泛的达成保密容量的信道,前提是主信道和窃听者信道都是对称的、二元输入的,并且假设窃听者信道相对于主信道是降级的。这项工作在文献[12]中得到扩展,提出了一种多块极化编码方案,以分析使用极化码同时实现强安全性和可靠性的能力,同时确保强安全性和可靠性的主要挑战是存在少量既不可靠又不安全的比特信道。

4.2 基于密钥的数据保密

基于密钥的方法是基于共享知识的利用,以共享秘密密钥的形式存在,仅由合法节点所知。加密和解密过程可以在信道编码的二进制数据上执行,也可以在信号调制过程中对信道编码的二进制数据进行变换。

a)通用PLE

通用PLE方案通过在任何信号调制过程之前加密信道编码的二进制数据来提供数据保密。与普通加密方案的主要区别在于,加密过程是在信道编码之后进行的。

b)基于正交频分复用的PLE

正交频分复用(Orthogonal Frequency Division Multiplexing,OFDM)系统的物理层调制阶段包括符号映射、交织和逆快速傅里叶变换操作,因此OFDM也可用于物理层加密中。

c)基于啁啾扩频的PLE

啁啾扩频(Chirp Spread Spectrum,CSS),用于长距离广域网络,也可以被用来增强物联网设备间的数据保密性。

5、恶意节点检测

5.1 Sybil节点检测

a)使用单一属性

文献[13]广泛考虑了Sybil攻击,在这些攻击中,现有的物联网节点将其消息发送到一个观察者节点,该节点存储它们的ID号和RSS值。如果具有不同ID但相同RSS值的节点被声明为Sybil节点。然而,仅基于单一观察者的决策并不被认为是一种安全方法,因为RSS对环境因素敏感。在文献[14]中,作者考虑了多个观察者节点,这些节点存储每个节点的RSS。研究表明,如果网络中存在多个观察者节点,基于RSS的方法可以被视为有前途的。

b)使用两个或多个属性

通过利用多参数的功能,混合方案在增加额外的计算复杂性的代价下提高了检测性能。在文献[15]中,提出了共同使用RSS和位置信息来检测试图在多个WSN集群中进行Sybil攻击的非法节点。在文献[16]中,同时使用了RSS和CIR进行Sybil攻击检测。在文献[17]中,作者使用每个节点的邻居节点信息来检测Sybil攻击。

5.2 干扰器节点检测

最常见的导致拒绝服务的攻击之一是干扰攻击。在文献[18]中,提出了两种干扰攻击检测方案。第一种方案,称为干扰攻击检测,依赖于两个设备之间交换信号的噪声方差与握手阶段之间的噪声方差的不同。第二种方案,称为复合干扰攻击检测方案,依赖于两个设备之间的瞬时噪声方差差异。

在文献[19]中,使用了接收信号强度指示作为物理层参数来检测干扰攻击。具体来说,将RSSI测量应用于递归神经网络模型,其中长短期记忆被适应于干扰攻击检测。

参考文献

[1] C. Castelluccia and P. Mutaf, “Shake them up! A movement-based pairing protocol for cpu-constrained devices,” in Proceedings of the 3rd international conference on Mobile systems, applications, and services, pp.51–64, 2005.

[2] R. Das, A. Gadre, S. Zhang, S. Kumar, and J. M. F. Moura, “A deep learning approach to iot authentication,” in 2018 IEEE International Conference on Communications (ICC), pp. 1–6, 2018.

[3] H. Fang, X. Wang, and L. Hanzo, “Learning-aided physical layer authentication as an intelligent process,” IEEE Transactions on Communications, vol. 67, no. 3, pp. 2260–2273, 2019.

[4] D. Shan, K. Zeng, W. Xiang, P. Richardson, and Y. Dong, “Phy-cram: Physical layer challenge-response authentication mechanism for wireless networks,” IEEE Journal on Selected Areas in Communications, vol. 31, no. 9, pp. 1817–1827, 2013.

[5] J. Choi, “A coding approach with key-channel randomization for physical-layer authentication,” IEEE Transactions on Information Forensics and Security, vol. 14, no. 1, pp. 175–185, 2019.

[6] P. L. Yu, G. Verma, and B. M. Sadler, “Wireless physical layer authentication via fingerprint embedding,” IEEE Communications Magazine, vol. 53, no. 6, pp. 48–53, 2015.

[7] Z. Gu, H. Chen, P. Xu, Y. Li, and B. Vucetic, “Physical layer authentication for non-coherent massive simoenabled industrial iot communications,” IEEE Transactions on Information Forensics and Security, vol. 15, pp. 3722–3733, 2020.

[8] S. N. Islam, M. A. Mahmud, and A. M. T. Oo, “Secured communication among iot devices in the presence of cellular interference,” in 2017 IEEE 85th Vehicular Technology Conference (VTC Spring), pp. 1–6, 2017.

[9] T. Ssettumba, A. H. Abd El-Malek, M. Elsabrouty, and M. Abo-Zahhad, “Physical layer security enhancement for internet of things in the presence of co-channel interference and multiple eavesdroppers,” IEEE Internet of Things Journal, vol. 6, no. 4, pp. 6441–6452, 2019.

[10] A. Thangaraj, S. Dihidar, A. R. Calderbank, S. W. McLaughlin, and J.-M. Merolla, “Applications of ldpc codes to the wiretap channel,” IEEE Transactions on Information Theory, vol. 53, no. 8, pp. 2933–2945, 2007.

[11] H. Mahdavifar and A. Vardy, “Achieving the secrecy capacity of wiretap channels using polar codes,” IEEE Transactions on Information Theory, vol. 57, no. 10, pp. 6428–6443, 2011.

[12] E. ¸Sa¸so˘glu and A. Vardy, “A new polar coding scheme for strong security on wiretap channels,” in 2013 IEEE International Symposium on Information Theory, pp. 1117–1121, 2013.

[13] Y. Yao, B. Xiao, G. Wu, X. Liu, Z. Yu, K. Zhang, and X. Zhou, “Multi-channel based sybil attack detection in vehicular ad hoc networks using rssi,” IEEE Transactions on Mobile Computing, vol. 18, no. 2, pp. 362–375, 2019.

[14] M. Demirbas and Y. Song, “An rssi-based scheme for sybil attack detection in wireless sensor networks,” in 2006 International Symposium on a World of Wireless, Mobile and Multimedia Networks(WoWMoM’06), pp. 5 pp.–570, 2006.

[15] M. Jamshidi, E. Zangeneh, M. Esnaashari, A. M. Darwesh, and M. R. Meybodi, “A novel model of sybil attack in cluster-based wireless sensor networks and propose a distributed algorithm to defend it,” Wireless Personal Communications, vol. 105, pp. 145–173, 2019.

[16] C. Wang, L. Zhu, L. Gong, Z. Zhao, L. Yang, Z. Liu, and X. Cheng, “Channel state information-based detection of sybil attacks in wireless networks.,” J. Internet Serv. Inf. Secur., vol. 8, no. 1, pp. 2–17, 2018.

[17] K.-F. Ssu, W.-T. Wang, and W.-C. Chang, “Detecting sybil attacks in wireless sensor networks using neighboring information,” Computer Networks, vol. 53, no.18, pp. 3042–3056, 2009.

[18] H. Tan, Z. Li, N. Xie, J. Lu, and D. Niyato, “Detection of jamming attacks for the physical-layer authentication,” IEEE Transactions on Wireless Communications, pp. 1–1, 2023.

[19] Y. El Jakani, A. Boulouz, and S. El Hachemy, “Physical layer parameters for jamming attack detection in vanets: A long short term memory approach,” in International Conference of Machine Learning and Computer Science Applications, pp. 306–314, Springer, 2022.