在本文中,我们将介绍企业应注意的 3 种网络威胁,以及减轻其破坏性影响以帮助高管的策略。

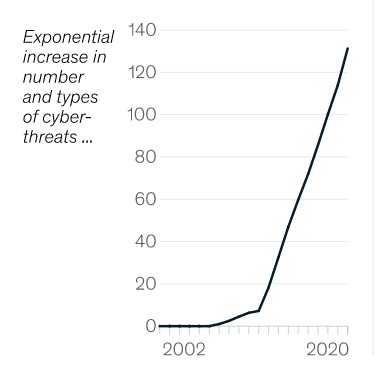

图 1:数以百万计的恶意软件攻击数量

一、勒索软件攻击

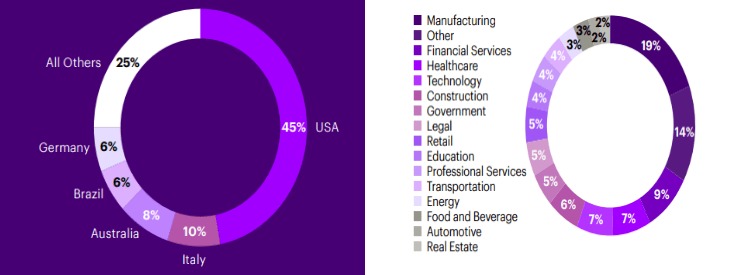

根据埃森哲的数据,与 2020 年相比,2021 年勒索软件攻击增加了一倍以上。美国是勒索软件攻击的最大目标地区,占所有勒索软件攻击的 45%。紧随其后的是意大利(10%)和澳大利亚(8%)。勒索软件攻击对制造业的影响最大(19%),其次是金融(9%)和医疗保健(7%)(见图 2)。

图 2:勒索软件攻击的国家和行业分布

勒索软件会锁定数据并将其囚禁。因此,只要组织尝试访问受勒索软件感染的文件,他们的请求就会被拒绝。为了发布数据,网络犯罪分子通常要求支付金钱(赎金)。但是,支付赎金可能无法确保组织的数据安全,因为窃贼知道组织的网络安全漏洞。

AIMultiple 预计,到 2022 年及以后,勒索软件攻击仍将是严重的网络威胁,因为:

- 大流行之后,混合/远程工作成为一种新常态,这造成了网络安全弱点,原因是:

- 不安全的小工具使用(个人笔记本电脑或平板电脑)

- 不安全的 Wi-Fi 使用(员工通过使用公共 Wi-Fi 工作)

- 传统上,企业拥有传统的网络安全系统,旨在保护办公环境中的企业数据。

- 企业正在迁移到公共云工具,因为它们使部署和使用数字解决方案变得更加容易。云环境对网络犯罪分子来说是更具吸引力的收入来源,因为成功的违规行为可能意味着可以访问许多公司的数据。

如何将勒索软件风险降至最低?

实施零信任网络安全范例,其中个人、网络和设备在访问文档之前始终进行检查和验证,是降低勒索软件风险的主要策略:

- 持续验证(通常由多因素识别辅助)降低了恶意软件渗透的风险。

- 持续验证允许对网络和用户进行持续监控,因此在感染后很容易找到零号患者并使网络重新运行。

- 零信任设计可实现微分段和最少访问功能,从而减少攻击面。对公司资源的有限访问意味着,如果成功泄露,组织可以保护很大一部分数据。

- 微分段功能禁止犯罪分子横向移动,并禁止从零号病人感染恶意软件。

以下工具使公司能够实施零信任网络安全范例:

- 零信任网络访问 (ZTNA):为用户提供应用级访问。在授予访问权限之前,它通过多因素身份验证验证用户、小工具和网络安全。

- 安全 Web 网关 (SWG):为企业提供 Web 安全性。SWG的URL 过滤功能支持最少访问原则和零信任思维。

- 安全访问服务边缘(SASE):是一个为企业提供安全和网络能力的平台。SASE 工具提供安全解决方案,例如防火墙即服务(FWaaS)、SWG 和 ZTNA。

- 软件定义边界 (SDP):是一种尖端的网络伪装工具,最终将取代传统的 VPN。与 VPN 不同,SDP 提供微分段和最小访问权限,而不是授予所有员工访问所有业务数据的权限。

二、网络钓鱼攻击

由于我们的活动已转移到数字平台,销售个人登录数据变得更具吸引力。网络钓鱼是欺诈者用来访问用户登录信息的方法之一。欺诈者试图通过冒充官方实体、使用类似真实的网站或电子邮件进行攻击来欺骗人们,以获取用户登录信息的访问权限。

德勤认为,网络钓鱼攻击是勒索软件攻击对企业影响最大的网络威胁之一。

如何将网络钓鱼风险降到最低?

网络钓鱼攻击使用技术和社会安全方法。为应对网络钓鱼企图,企业应升级其网络安全架构和员工的网络安全意识。

- 由于持续的监控、验证和有限的攻击服务,零信任方法在网络钓鱼防御方面表现良好,作为勒索软件防御。

- 网络过滤(DNS 和 URL 过滤)保护公司免受网络钓鱼攻击,因为公司可以过滤传播网络钓鱼攻击的网络内容。

- 提供网络安全意识培训平台可以让员工将虚假网站/电子邮件与官方网站/电子邮件区分开来。

三、暴力攻击

根据欧盟网络安全局 ( ENISA ) 的说法,对远程桌面服务的暴力攻击是网络钓鱼攻击中最常见的攻击技术之一。

威胁网络安全的蛮力攻击者主要通过使用一些算法来尝试正确猜测用户登录信息。

如何将暴力攻击风险降到最低?

- 实施零信任方法的网络安全工具可保护组织免受暴力攻击的代价,因为它们减少了攻击服务、最大限度地减少横向移动并通过多因素身份验证验证用户。

- 用户可以通过使用简单/易于猜测的密码来协助暴力攻击者。企业应为员工提供培训,让他们了解创建复杂密码的必要性。此外,企业 IT 系统应要求用户创建密码,其中包括:

- 同时使用大写和小写字母

- 使用至少一个号码

- 使用至少一个特殊字符

- 密码中必须包含的最少字符数。