网络安全实战化攻防演练是检验企业网络安全建设效果的有效方式,攻防双方在真实的网络环境中开展对抗,更贴近实际情况,有利于发现企业真实存在的安全问题。尽管很多企业通过持续的攻防演练有效提升了安全防护能力,但随着组织数字化进程的加快以及业务的迅速发展,总有一些跟不上变化的风险点出现。本文梳理总结了企业在实战化攻防演练活动中容易忽略的API安全风险,并给出相应的防护策略建议。

知己:容易被忽视的攻击风险

从以往攻防演练活动的实际案例来看,各组织单位在攻击面梳理过程中容易忽略的几个关键点:

1.影子API

在资产梳理过程中,难免有些资产在安全视线之外,如有些API没有经过WAF或API网关,这些API可能是历史遗留下来的僵尸API,由于缺乏安全防护容易被攻击。

2.逻辑漏洞

传统安全检测产品很难发现未授权访问、越权访问、允许弱密码、错误提示不合理、未禁用目录浏览等逻辑漏洞(安全缺陷)。如,攻击者利用未授权访问、越权访问漏洞,获取到管理员账号密码等敏感数据,或者直接执行高权限动作,进而获取到系统控制权。

3.涉敏流量

现有WAF、API网关等产品更多是对入站流量的检测,缺乏对出站流量的检测,出站流量中如果暴露了明文的敏感数据,可能会被攻击者加以利用,比如获取到内部员工的邮箱后,发送钓鱼邮件。

4.高危组件

承载API的后端组件可能存在安全隐患(比如没有修复某个高危漏洞),同时这些组件因为API对外提供业务而暴露在互联网中,往往会成为攻击者的攻击目标。

API是支撑线上应用连接和数据传输的关键,承载着企业核心业务逻辑和大量敏感数据,在应用环境中非常普遍。数字时代的今天,各行各业都有大量的API去支撑业务交互:

• 金融:各类银行、证券的APP、小程序、第三方业务开放平台等对外提供大量API接口用于客户查询或办理业务,涉及手机号、银行卡号、身份信息等敏感数据。

• 政务:市民卡、线上政务平台等互联网政务系统需要开放API接口在互联网上,方便民生业务办理,涉及的是公民居住证、学历信息、身份证号等个人隐私数据。

• 医疗:受到新冠疫情影响,在线医疗已经成为人们日常生活的一部分,大量的检测报告查询APP、小程序以及与疫情相关的在线业务蓬勃发展,相关数据信息需要通过API进行调取。

• 互联网:基于不同互联网行业的实际业务场景,会开放大量的业务API接口给到第三方合作伙伴、第三方用户等等。

这些承载着大量高价值数据的API是网络黑客关注的重点,自然也是攻击方眼中的“香饽饽”。

2021年,我们看到有多个API漏洞在攻防演练活动被利用和发现,主要包括:

这些API漏洞是如何被攻击方利用的呢?

知彼:攻击方常见的攻击“套路”

基于过往实战案例,攻击方针对API的常见攻击手法有以下几种:

1 暴力破解/撞库攻击

攻击方通过扫描发现管理后台登录页面,并针对登录接口进行撞库或暴力破解,获取到账号密码后直接登录后台,或者利用获取的邮箱、手机号等信息进行钓鱼、社工等攻击,直至进入到企业内网获取更多的权限。

2 危险路径扫描

某些后端组件由于默认配置或错误配置,导致向互联网暴露了一些不必要的API,其中有些API可执行高权限操作或获取敏感数据,而攻击者则可以通过路径扫描,定位到这些API的路径。

3 漏洞扫描

随着业务的快速发展,API的迭代和发布周期也随之加快,在“重业务、轻安全”理念驱使下,很多API在开发过程中就存在漏洞,攻击者通过漏洞扫描器对站点发起扫描,以此发现存在漏洞的API,并发起攻击。

应对:从业务安全的实际需求出发

在了解了攻防演练中那些容易被忽略的API安全风险点和攻击方常见的攻击套路后,各组织单位想要在攻防演练中更好应对,还需要从自身业务安全出发,制定相应的API安全管理策略。

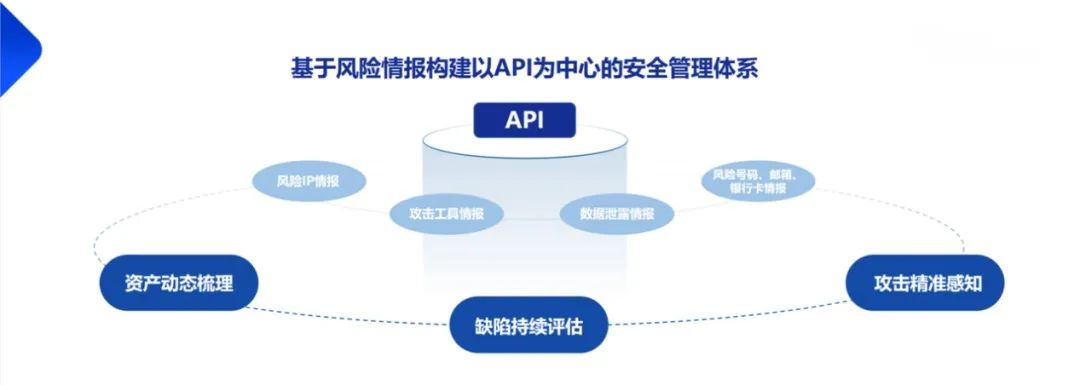

永安在线研究认为,各组织单位在网络安全攻防演练中想要有效管理和保护API资产,可以从API资产梳理、缺陷评估、攻击检测三方面着手。

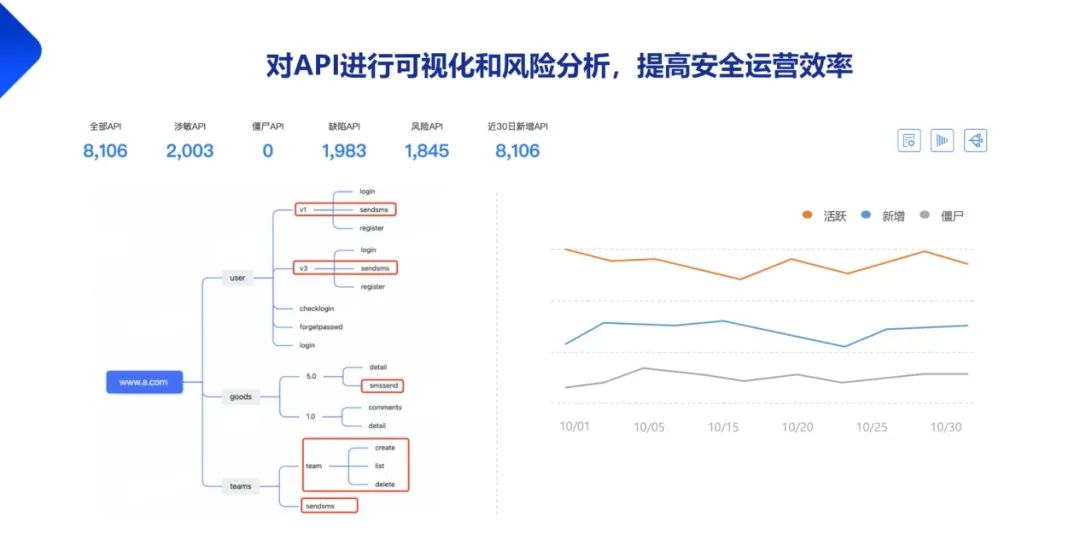

一是资产动态梳理

1. 通过自动化识别业务API调用关系,全面、持续清点API接口,包括影子API和僵尸API、老版本和功能重复的API,缩小风险暴露面。

2. 持续监测敏感数据流动,对各种敏感数据进行识别,并对敏感数据进行自定义检测,减少数据暴露面。

3. 持续动态梳理系统访问账号,多维度记录账号访问和操作行为,主动识别风险动作,同时也为企业提供行为溯源能力。

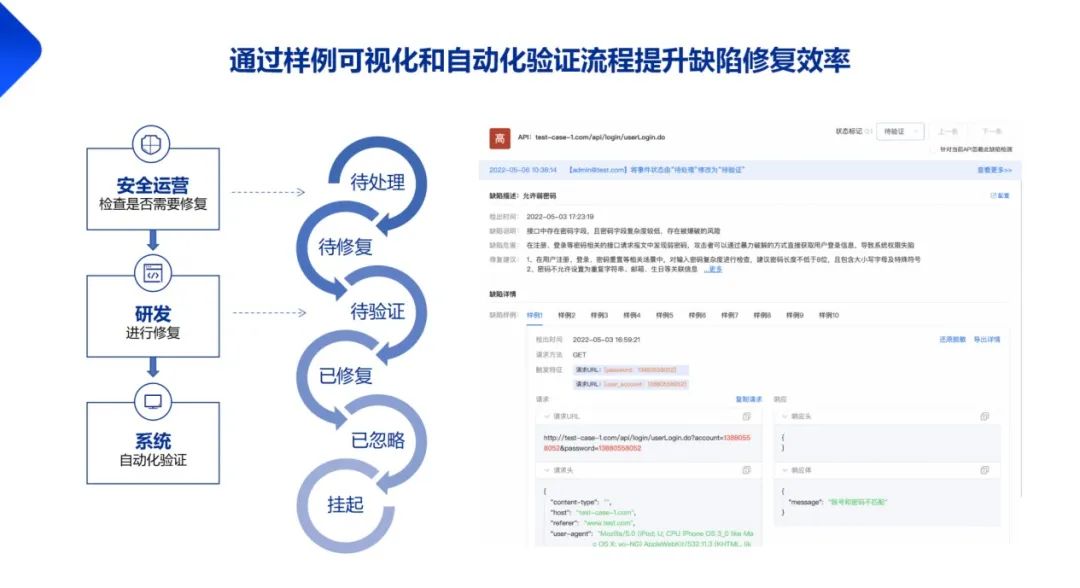

二是缺陷持续评估

1. 全面、持续地评估API缺陷,要能够监测目前常见各类安全缺陷,并做到全面覆盖OWASP API Top10安全问题。

2. 通过完整、清晰的缺陷样例和自动化验证流程,帮助企业提升缺陷修复效率。

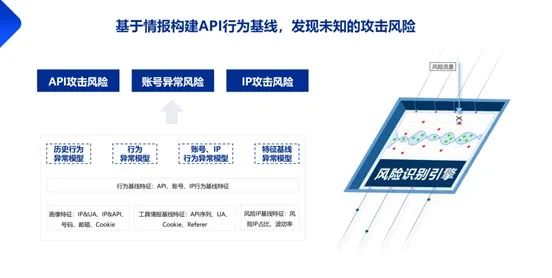

三是攻击精准感知

1. 基于情报构建API行为基线,及时发现API攻击、账号异常、IP攻击等风险。

2.系统支持输出多维度IOC异常标识,联动WAF、风控等快速自动化阻断。