本文来自微信公众号安全牛,作者/守内安

根据ASRC(Asia Spam-message Research Center)研究中心与守内安的观察,2022年第一季度,很多企业能明显感觉到邮件威胁在增加,特别是以Emotet为代表的攻击再度现身,迫使企业开始重新思考是否改变邮件保密数据的传递方式,并采取相应的保护措施。研究显示,若企业只具备基础的邮件防御能力,已无法对抗黑客不断增强的进阶攻击。

以下是ASRC研究中心与守内安对2022年第一季度威胁邮件态势的主要观察。

Emotet再度现身,以加密恶意附件躲避防御侦测

Emotet的攻击,使用了各种藏匿及混淆的手段,用以躲避防毒及网安防护软件的检测,其中,最重要的一个手段就是压缩加密。过去,在传输附件前先压缩加密数据,主要是为了保护保密文件在传输过程中不被中间人取得或窥探,现在,却经常成为恶意软件用以躲避安全软件检测的保护伞。

2021年11月,新的Emotet服务器和恶意软件样本出现,并通过电子邮件大量散播。Emotet的垃圾邮件攻击行动所携带于邮件里的恶意Office文件多为xls、xlsx、xlsm、doc、docx、docm...,部分以zip加上密码的方式,躲避信息安全防御的侦测。当收件者不慎执行恶意Office文件内的宏,Office文件内记录的URL列表即会被尝试下载,扩展名可能为.ocx文档,但实为DLL的文档。

较特别的是,用以隐匿恶意文件的连接,使用了多种手法躲避,例如:分别使用十六进制、八进制的方法,来存放远程服务器的IP地址,进而让Emotet下载第2阶段的恶意软件,现行的信息安全防护系统很可能无法察觉情况。

针对电商账号的钓鱼攻击

在3月份,研究人员观察到针对特定电商的钓鱼邮件,这些钓鱼邮件主要诈骗目标为电商平台的登入账号密码。在成功取得账户密码后,除了能利用电商进行一些虚假交易外,账号密码也可能被拿到其他的社群、电商、电子邮件登入入口尝试凭证填充(Credential Stuffing)攻击。钓鱼网站的域名都在近期申请,利用三或四级域名并将电商品牌关键词包含在内,以获取收件人进一步的信任。

示例图1:利用三或四级域名让收件者看到与电商相关的关键词从而放下戒心

防范钓鱼邮件教学的钓鱼邮件

在这一季,研究人员还发现一个有趣的案例:教人防范钓鱼邮件的教学,内容却是带有连接钓鱼网站的钓鱼邮件。不过,随后这个钓鱼页面遭到停权。

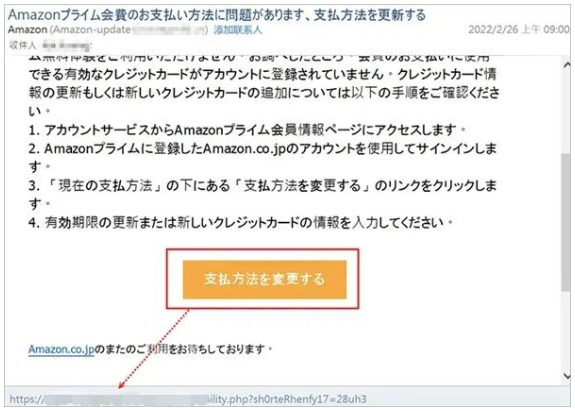

示例图2:货真价实的钓鱼邮件,内容却为防范钓鱼邮件的教学

利用俄乌战争话题的诈骗邮件

广受关注的时事新闻一直都是黑客爱用的工具。2022年2月24日乌俄战争爆发,从3月初开始有大量假借战争募捐名义的诈骗邮件四处流窜。与过去常见的419scam不同的是,诈骗邮件的内容提及由于战争的关系,银行已经无法正常运营,因此募集的是加密货币,以比特币为主。

示例图3:假借战争募捐名义的诈骗邮件募捐的是加密货币

以附件ZIP加密的传输方式开始被废除

以附件ZIP加密码的信息安全防护方式简称为PPAP,一般指将电子邮件附件通过ZIP加密压缩,再将可以解压缩的密码通过另一封邮件发给对方解密。PPAP的使用存在一些弊端:加密文件与密码经常使用相同的通讯管道分次传输、长久使用固定密码以及加密文件直接遭到拦截并被暴力破解等,这都说明了PPAP的使用并不安全。

以压缩文件加密分享数据的方式虽然十分便利,但由于采用对称加密,就不太容易抵挡暴力破解;再者,这样的机制缺乏个人化认证识别,无法在审核层面确保发送文件以及查看文件的双方安全性。对于企业来说,较安全的保密数据分享方式,还是要以非对称式加密为加密方法,再搭配身份验证及存取记录才比较稳妥。

去年底至今年第一季度,日本有多个大型企业集团直接废除PPAP的传输方式,并宣布接收外部邮件时,将会直接过滤带有密码的压缩文件,这个决定恰与Emotet卷土重来的时间点不谋而合。