伴随数字化转型的全面深入,网络安全战场被无限延伸,网络攻击手段从过去的“直接随机、简单粗暴”转变为“目标精确、持久隐藏”,灾难性会更加严重与频繁。如果还仅仅依赖传统本地特征库的静态检测方式,来抵御新型网络攻击,往往将面临防御失效的困境。

因此,实战攻防演习成为推进网络安全建设的必要需求。近日,360政企安全集团就通过真实还原一场为期3天的实战攻防演习,为国家、政府、行业和企业能够构建起“能打实战”的安全能力体系提供参考借鉴!

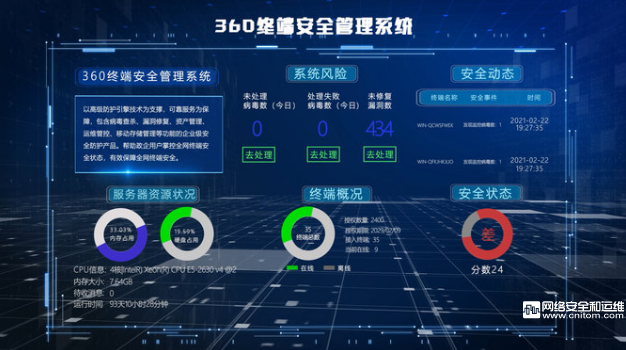

在360政企安全实战演习的第1天中,攻击方便企图通过发起大规模的钓鱼邮件攻击,以寻求深入防守边界的跳板。然而,防守方经过快速的溯源分析和样本分类,并基于360终端安全管理系统的主动威胁发现和拦截能力,高效完成整个应急响应的闭环,最终成功守住终端安全防线。

在此过程之中,360终端安全管理系统发挥出的响应能力不可或缺,真正助力传统终端安全管理从“合规驱动”走向“能力驱动”,能够在浩如烟海的网络空间中发现到网络威胁的蛛丝马迹,并有效增强终端面对各类威胁的检测对抗能力。

如今,我国攻防实战演练开幕在即,360政企安全集团特别打造了一份关于360终端安全管理系统的实用“秘籍”,帮助各企业高效“备战”。

终端风险分析+应对策略

针对病毒防护

威胁分析:

开放式的网络环境下,各类终端、设备和业务系统与互联网直接关联,恶意程序和脚本可轻松通过钓鱼网站、发送钓鱼邮件、网页挂马等多种主动或被动的手段突破内网。

360终端安全管理系统应对策略:

1.恶意代码检测:建立云查杀引擎、鲲鹏引擎、QVMⅡ人工智能引擎以及QEX脚本引擎构造的立体协同检测机制,持续有效对抗木马蠕虫、恶意软件、勒索病毒、APT攻击等各类威胁。

2.入口防护:围绕终端与外部的信息交互接口进行定向监测与防护,并通过对恶意链接进行信誉库比对,对文件下载及传输安全性进行监测。

3.浏览器及上网防护:动态分析结合静态匹配技术方案,以最低的资源消耗,实现对恶意链接的精确检测。

4.系统防护:建立包含摄像头防护,键盘记录防护,文件系统防护,驱动防护,注册表防护等从驱动到系统的纵深防护机制。

针对终端管控

威胁分析:

出于安全保密需要,特定的政企单位或者机要部门需要在隔离网环境办公,切断跟外部互联网的联系。但如果存在非法连接外网或指定网络的行为,安全风险将油然而生。

360终端安全管理系统应对策略:

1.违规外联管控:通过外联探测功能,以域名解析、PING地址探测、TCP链接检测、IP/MAC绑定等方式,及时发现终端非法外联、非法出口联网行为,封堵基于IP或MAC方式的网络绕过行为,并可对违规终端执行断网处置。

2.网络控制:提供基于IP、端口和域名三个维度通讯阻断能力,在攻击预防阶段,降低风险暴露面。当遇到紧急病毒事件时,能够有效抑制感染范围。

3.桌面加固:通过对终端账号密码强度、屏保和桌面壁纸的策略控制,实现用户桌面的统一管理,实现安全水平的显著提升。

针对Win7支持

威胁分析:

对于使用Windows7系统的政企用户而言,系统的停服带来了相当大的安全困扰。

360终端安全管理系统应对策略:

1.系统加固:通过内存保护检查、堆喷射防护、零地址防护、栈置换、内核攻击防护以及系统调用过滤等多种方式,在操作系统层面进行安全加固。

2.应用加固:应用程序漏洞往往集中在Office、IE浏览器和PDF阅读器等常用办公工具上,以沙箱方式启动这些高频应用,可有效避免宿主终端的威胁影响。

3.热补丁修复:针对高危漏洞,提供热补丁修复能力。尽量缩减漏洞暴露时间,基于免重启的方式实现终端便捷防护。

针对资产管理

威胁分析:

客户端安装成功后,终端需要上报自身的资产信息,包括资产类型、资产用途、归属部门、使用人、电话、邮箱等,这些往往是攻击方的主要靶标。

360终端安全管理系统应对策略:

1.硬件资产管理:支持计算机名称、硬件配置、cpu/内存、硬盘等配置变动告警。

2.资产登记:新增资产登记类别,设置资产类型、资产用途、归属部门、使用人、电话、邮箱等信息要求终端登记,并通过资产IP等信息自动分组。

针对漏洞与补丁管理

威胁分析:

系统的缺陷或漏洞随时都可能造成不可挽回的业务崩溃,因此,未修复漏洞依然是很多政企机构的主要安全问题。

360终端安全管理系统应对策略:

1.补丁管理架构:通过漏洞检测模块检查终端系统、应用是否存在漏洞,将漏洞信息第一时间汇总展示给管理员后,管理员统一下发漏洞修复策略,对终端进行漏洞修复。

2.漏洞修复:全面支持对操作系统漏洞、Office高危漏洞、第三方软件漏洞的修复。

实用部署技巧

360终端安全管理系统提供互联网环境典型部署和隔离网环境典型部署两种部署方式,同时支持结合使用。

互联网环境典型部署

360终端安全管理系统终端在网络内部部署管理控制平台和终端,将通过管理控制平台连接到360安全大脑升级服务器进行升级、更新等。管理控制平台具有缓存功能,同样的数据文件只会下载一次,以减少对出口带宽的影响。

具体部署过程如下:

1、安装360终端安全管理系统管理控制平台;

2、部署360终端安全管理系统客户端;

3、设置安全策略;

4、终端集中管理。

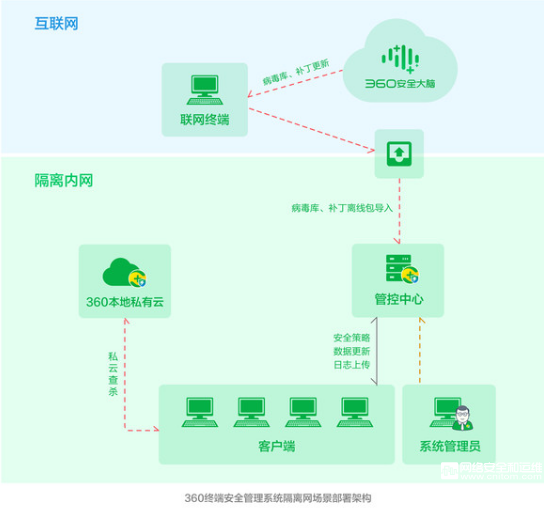

隔离网环境典型部署

360终端安全管理系统管理控制平台负责制定安全策略,进行终端杀毒和修复漏洞等安全操作。使用隔离网更新工具,定期从360安全大脑下载病毒库、木马库、漏洞补丁文件,对管理控制平台进行更新。

具体部署过程如下:

1、安装360终端安全管理系统管理控制平台;

2、部署360终端安全管理系统客户端;

3、部署私有云查杀平台;

4、定时登录管理控制平台,查看各终端安全情况;

5、下发统一杀毒、修复漏洞等策略,确保终端安全;

6、定期使用隔离网更新工具下载数据,并更新到管理控制平台。