公司的邮件在商业领域十分重要,但这也是一个高度漏洞。电子邮件有很多活动内容,可以从任何设备访问,通常是进入组织的账户。用户使用公司邮箱在第三方网站注册,这就导致企业邮箱地址在网上会被上公开。在我们深入研究基于电子邮件的攻击之前,任何电子邮件中的关键组成部分都需要时刻注意。

如果网络犯罪分子无法访问公司电子邮件地址,则大多数网络钓鱼活动或商业电子邮件泄露(BEC)攻击都不会成功。不幸的是,考虑到员工人数的增加和应用程序的使用增加,攻击者不可避免地会获得对这些电子邮件的访问权限。

让我们看一下几种电子邮件技术:

使用操作系统内置的本地工具:

您的标准用户(没有特权的用户)可以使用此免费的PowerShell脚本执行以下操作:

发现用户帐户名称。

进行密码攻击,并用邮箱破坏受害者。

使用受害者帐户凭据来获取Exchange服务器的整个邮件列表或全局地址列表(GAL)。

使用开源工具识别易受攻击的电子邮件:

有许多开源智能和取证工具可以帮助识别电子邮件地址。只需安装程序,在所需域上运行电子邮件检查即可。

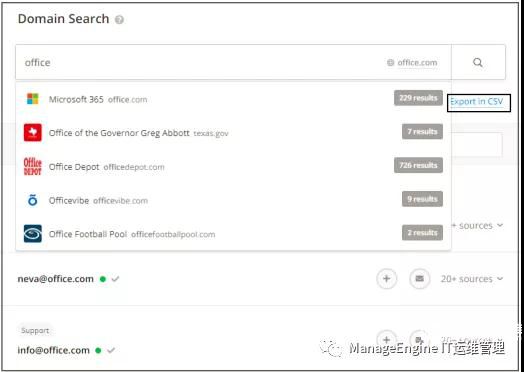

使用在线电子邮件搜索工具发现电子邮件地址:

电子邮件不一定非要从第三方获得,整个互联网其实也有帮助!

这个免费的在线工具可以帮助您猜测域名,个人电子邮件地址以及他们的行业/工作领域,甚至可以导出列表!

利用弱命名格式:

如果您的名字叫JohnDoe,那么您的电子邮件地址很可能像John.Doe@domain.com。

大多数攻击者都会用常见的命名格式来定位电子邮件地址,例如{firstname}。{lastname}。@example.com。

当然,有些工具可以对信息进行置换并获得各种电子邮件地址组合。

使用社交工程策略提取电子邮件:

您是否曾因银行打来电话而透露过电子邮件地址?

也许您提交了电子邮件地址是为了业务需要,但攻击者会找到地址以访问公司敏感数据。

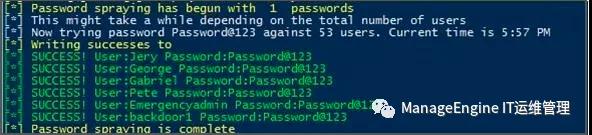

攻击者拥有足够的弹药,就会进行全面的攻击。举个例子:

查找到的电子邮件地址上的密码,用脚本和命令行界面攻击。

用垃圾邮件混淆电子邮件:

大量商业化电子邮件会发送给受害者,以混淆网络钓鱼尝试或身份验证确认电子邮件(在暴力登录尝试期间)。

鱼叉式网络钓鱼攻击:

攻击者会花费大量时间来研究攻击对象,然后发送一封电子邮件,冒充受害者熟悉的某人。

这就是电子邮件轰炸攻击,攻击者将受害者的电子邮件地址分发到多个列表,从而导致公司邮件服务器上会产生服务拒绝(DDOS)。

基于电子邮件的攻击的风险很高,尤其是在当今世界上大多数地区都通过网络连接进行远程办公的情况下。

因此,当您的用户下载附件时,请务必监控来源。当心那些试图运行未知脚本或试图下载恶意第三方工具的用户。

Log360是一个全面的监控工具,可以捕获邮件中的恶意脚本,并跟踪注册表、文件、文件夹的更改及进程,监控第三方工具的下载。