资产管理,看起来没什么技术含量,是很多人不屑于从事的安全工作,又或者是某些人眼中大量开源软件的堆砌。但其实国内的网络资产梳理工作早就如火如荼的开展起来了,作为网络安全资产摸底、资产治理领域的一名老兵,接下来笔者将分几篇文章和大家聊聊这几年在网络资产安全战斗中踩过那些坑以及背后的心得体会。

网络资产管理是网络空间治理的基石

网络空间作为继陆、海、空、天之后的“第五疆域”,已成为当前世界各国争夺的战略焦点。我国已经成为网络大国,智慧城市、数字中国、互联网+等技术浪潮正在改造传统的生产和生活模式,网络安全也成为事关国家安全、国家发展和广大人民群众工作生活的重大战略问题。

维护网络安全,首先要知道风险在哪里,是什么样的风险,什么时候发生风险。工作重点是“摸清家底,认清风险,找出漏洞,通报结果,督促整改”。可见“摸清家底”,也就是通过各种技术手段实现网络空间设备的描述和识别,是网络安全工作的重中之重,是网络空间安全治理的基石。(此观点与本届创新沙盒大赛冠军Axonius公司“YouCan'tSecureWhatYouCan'tSee”的理念一致)

网络空间中网络数字资产的现状

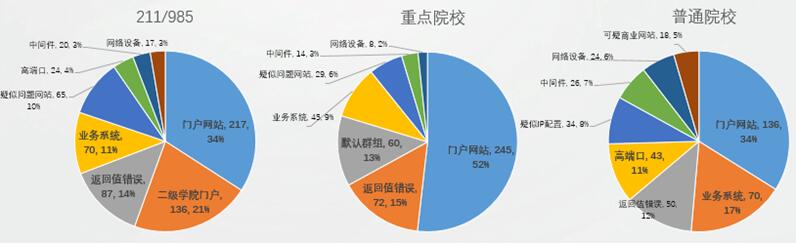

众多网络安全人员最为紧张的莫过于突发性的“黑客事件”,尤其是当那些集中爆发且声势浩大的黑客攻击发生时,各家网络安防人员无疑会高度戒备,严阵以待。通过对安全攻击事件进行持续的跟踪和分析,盛邦安全发现,从安全攻击的目标行业来看,在近三年发生的400多起攻击事件中,教育行业占比达到55%,政府行业占43%。在刚过去的2018年,政府类占比14%,教育类占比19%,企业占比49%。针对教育行业,盛邦安全选取了包括985/211院校、重点院校、普通院校、高职、普教5大类近百个教育机构进行调研,通过被动流量学习进行Web资产梳理和数据分析。

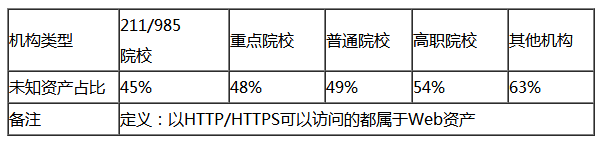

数据显示,已知系统资产数量占比资产总数分别为:

可见,即使是资产管理方面做得最好的211/985院校,已知资产数量也仅占所有资产的55%,仍然有45%的资产是未知的。进一步研究发现,这些未知资产的构成主要为:

(1)高端口资产占10%(就是做了端口转换的资产):高端口是防火墙或者部分实验室做了端口转换的业务系统、网站等。

(2)业务系统占11%:这些业务系统由教学、教辅系统组成,部分使用域名访问,部分没有进行备案登记。比如,常出问题的高校迎新管理系统、OA系统、就业管理系统、图书馆管理系统等等。

(3)网络设备/网络安全设备占3%:分别是机房管理系统、交换机、路由器、网络防火墙、上网行为管理、流控设备、计费系统等。

(4)中间件占2%:指安装了中间件系统,但是默认页面可以对外访问的资产。这类默认页面常常会造成信息泄露,从而导致安全问题。

(5)疑似业务系统占10%:对这类系统分别访问和确认,发现由打印机、摄像头、电梯管理系统、门禁卡管理系统、大屏控制系统等物联网设备组成。随着高职院校、普教等机构的数字化校园的不断推广,这部分占比极高。

基于对教育行业抽样调研和统计数据可知,广域网网络资产不清造成的危害是极其严重,也是极其棘手的:要知道,目前安全管理和技术手段已经层层叠加,但仍然还会有大量未知资产的存在,这不得不让我们警惕。

盛邦安全经过详细的技术分析,认为主要原因有:

1)业务多

业务部门众多,导致需求不一致,记事本模式的资产管理方式不能及时跟进系统变化。

2)新技术

云平台、虚拟化的大量使用,数据中心变化成为常态,没有新的资产管理方式。

3)突发性

因为某个活动而建立的系统,当活动结束后,系统没有及时退运。

4)管理员制度

当管理员更替时,交接不彻底,或者多次交接,导致系统变为僵尸系统。

解决以上问题的关键,最终还是要回归到是否能够做到对自身网络资产“知根知底”,是否能够真正做到可知、可控、可管,快速定位风险,并将威胁消灭在萌芽之中。网络资产识别是网络空间治理的基石,只有先把这步走好了,才能谈得上后续对网络空间的治理。

资产治理系列将分几篇文章陆续分享,接下来还将为大家带来网络资产管理的方法论以及资产管理如何与业务相结合的深度解读。敬请期待。