近日,亚信安全发布了《2018年第三季度安全威胁报告》。报告显示,本季度勒索软件虽然在数量上有所减少,但是攻击方式更加多元化,防范的难度也更高。另外,针对 ATM 的攻击在本季度再度活跃,并出现了将恶意软件伪装成为 JPG 文件的垃圾邮件攻击。亚信安全建议企业用户在严峻的安全形势下,应该加强对于员工的安全培训,并部署安全网关、行为监控、漏洞防护等产品,组成多层次、立体化的网络安全防线。

勒索软件攻击方式更加多样化

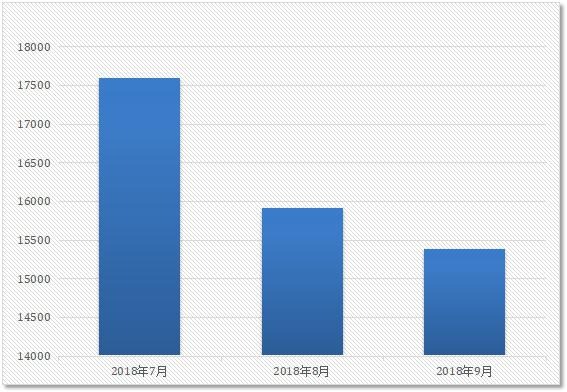

在第三季度,中国成为遭受勒索软件攻击最多的国家及地区,占全球总数的27%。从行业来看,黑客更倾向于政府、医疗、制造和保险等网络安全相对薄弱的企事业单位。。虽然本季度被拦截的勒索软件在数量上有所减少,但是其攻击方法、攻击系统更加多元化,这让其对抗网络安全防护措施的能力进一步增强。以 VIBOROT 勒索软件为例,其是僵尸网络和勒索软件的结合体,一旦用户感染该病毒,被感染机器会自动发送携带有勒索软件的垃圾邮件进行传播,很容易形成连锁式的感染。

【2018年第三季度勒索病毒检测数量图】

在本季度发现的众多勒索软件新型变种中,Magniber勒索软件值得重点关注。该病毒由漏洞攻击套件Magnitude Exploit Kit散布攻击,该攻击套件曾经引发CryptoWall、Locky、Cerber等数起影响力较大的勒索软件攻击事件。近日,类似该勒索软件攻击事件再次发生,其成功入侵目标系统之后,会检测系统所在地区以及系统中安装的语言包,如果系统所使用的语言(主要是韩文)符合Magniber勒索病毒设定的语言版本时,才会发动攻击。

亚信安全技术支持中心总经理蔡昇钦建议称:“勒索软件在短期内不可能消失,网络犯罪分子采取的战术策略也在不断演变,其攻击方式更加多样化。对于勒索病毒的变种,建议用户通过部署网关类产品作为第一道防线。另外,行为监控和漏洞防护产品也可以有效阻止威胁到达客户端。另外,养成良好的网络安全习惯,不要点击来历不明的文件和链接,及时备份重要文件也有利于防范勒索软件。”

ATM 成为网络攻击重要目标

在第三季度,针对亚太及中东地区银行发动的ATM及SWIFT网络攻击活动又出现活跃的迹象,由于其往往会直接关联到巨额的金融资产,因此一旦攻击得手,银行将会遭受重大损失。而回顾近两年针对的 ATM 网络攻击,可以发现,此类攻击往往具备以下特点:

* 通常通过网络钓鱼的方式进行有针对性目标攻击;

* 使用特定的合法持卡人账户,这些帐户往往具有较少的交易历史记录;

* 黑客通常是发起跨境ATM攻击,交易被转到目标银行;

* 目标银行应用环境生成一个应答信息,如果交易信息被拒绝,恶意软件将在几微秒内发出批准该消息的应答。

亚信安全研究人员分析了多起ATM攻击中使用的恶意软件,发现攻击者往往依赖多种工具发动不同的攻击行为,这些恶意软件能够将其伪装成是银行发布的消息,以骗过验证系统。为了防止被银行网络安全防御系统发现,这些恶意软件还具有自删除功能,并可以在内存中执行,同时还会被注入到网络层的交易中,使攻击者能够拦截来自处理器的流量,阻止交易流量前往主机进行验证,以防止向客户端发出报警。

大量垃圾邮件活动被截获

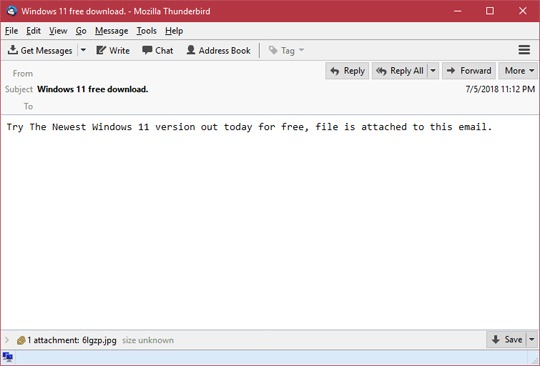

在9月份,亚信安全再次截获大量垃圾邮件攻击活动,与以往一样,这些垃圾邮件主要由携带恶意附件的邮件组成。不同的在于,本次攻击活动使用的邮件附件看起来是 JPG 文件,实际上则是植入了恶意代码的可执行文件,文件名则是随机字母和数字的组合。为了吸引用户点击,邮件标题和正文往往采取能够吸引人注意的主题,例如,其会伪装成为 Windows 11 发布通知、银行的通知等,以诱导受害者点击附件中的 JPG 文件。

【伪装成JPG文件的恶意邮件附件】

蔡昇钦指出:“垃圾邮件攻击利用的往往是一些敏感话题或者是近期流行性话题,以诱导受害者打开邮件并下载附件。要防范垃圾邮件的攻击,企业用户需要加强对于人员安全意识与安全行为的培训。在产品层面,企业可以部署邮件网关,在源头上阻断可疑的垃圾邮件;另外,企业用户还可以部署行为监控和漏洞防护产品,阻止威胁到达客户端。”

此外,在亚信安全第三季度安全报告中,亚信安全还披露了以下安全动态:

* 在本季度新增病毒种类中,木马病毒以8,960,375个位居第一,和上一个季度相比数值有较大幅度增加;

* 挖矿病毒在本季度跃居病毒新增种类的第二位,较上一季度增长29%。从挖矿病毒分布行业看,黑客更倾向于政府、医疗、制造等网络安全相对薄弱的企事业单位;

* 本季度亚信安全对APK文件的处理数量依旧呈上升趋势,在感染安卓平台的手机病毒家族中,Shedun家族数量最多,占到总数的74%,与上季度相比增长14%;

* 通过WEB传播的恶意程序中,.EXE类型的可执行文件占总数的50%,居首位。与上季度相比,有较大幅度增加。

* 在第三季度的所有钓鱼网站中,“支付交易类”和“金融证券类”钓鱼网站所占比例最多,占总数的99%以上。